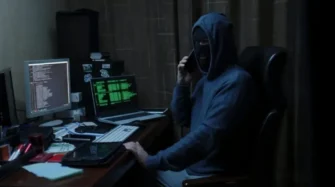

В мире технологий, где безопасность часто оказывается на втором плане после скорости разработки и выпуска новых продуктов, появился новый тревожный сигнал. Специалисты по кибербезопасности обнаружили опасный вирус, который нацелен на разработчиков приложений для устройств Apple. И это не обычный вирус — он умеет похищать криптовалюту.

Суть атаки довольно хитрая. Вредоносная программа, обнаруженная экспертами, нацелена на файлы проектов, которыми разработчики обмениваются между собой в процессе работы над приложениями. Как только вирус попадает на компьютер разработчика, он начинает искать данные, связанные с криптовалютой — в частности, адреса криптокошельков и информацию из браузеров, например Firefox. Если вирус находит адрес кошелька, он заменяет его на мошеннический. Это значит, что когда разработчик или тестировщик случайно проводит транзакцию, деньги уходят прямо к злоумышленникам, а не на настоящий кошелек.

Опасность такой атаки огромна, и она не ограничивается только индивидуальными разработчиками. Вирус может незаметно попасть в саму сборку приложения, если зараженный файл окажется в проекте команды. В этом случае вредоносная программа распространяется вместе с легитимным продуктом, и пользователи уже не подозревают о том, что их средства под угрозой. То есть даже если вы скачали официальное приложение из App Store, риск может сохраняться, если вирус успел попасть в код на этапе разработки.

Представьте себе компанию, которая занимается созданием iOS-приложений, активно обменивается файлами и библиотеками между сотрудниками и внешними подрядчиками. Если хотя бы один файл будет заражен, весь проект может пострадать. Именно такие ситуации делают вирус особенно опасным для команд с открытым исходным кодом. Там проекты активно распространяются и дорабатываются множеством людей, что создает больше точек входа для злоумышленников.

Microsoft Threat Intelligence предупреждает: выявить проблему на конечном этапе, когда приложение уже попало к пользователю, практически невозможно. Подмена криптовалютных адресов происходит на раннем этапе — либо при сборке проекта, либо во время тестирования. И когда вы обнаруживаете проблему, может быть уже поздно, а деньги, которые должны были попасть на легитимный кошелек, безвозвратно потеряны.

Ситуация усугубляется еще и тем, что подобные атаки стали встречаться не только в среде разработчиков для Apple, но и среди библиотек JavaScript. Компания Truesec, занимающаяся кибербезопасностью, недавно заявила о новом виде вируса-червя, который внедряется в популярные NPM-пакеты. Этот вирус уже заразил более 500 библиотек и также способен похищать криптовалютные адреса. Таким образом, угроза затрагивает не только платформу Apple, но и экосистему веб-разработки в целом.

Вредоносные программы, ориентированные на криптовалюту, появились не сегодня. Их суть проста: злоумышленник хочет получить деньги без ведома жертвы. Но в отличие от обычных вирусов, нацеленных на личные данные или банковские счета, этот вирус нацелен именно на разработчиков и их рабочие инструменты. Проблема здесь в том, что многие разработчики и команды недооценивают риски, связанные с безопасностью рабочих файлов. Большинство внимания уделяется защите конечных пользователей, а внутренняя безопасность разработки часто остаётся на втором плане.

Интересно отметить, что обмен файлами и библиотеками между разработчиками — обычная практика. Многие используют облачные хранилища, общие серверы, почтовые рассылки или мессенджеры для передачи проектов. Именно эти привычные методы обмена информации и становятся точками входа для вируса. Как объясняют эксперты, вирус способен замаскироваться под обычный проектный файл, и при открытии такого файла заражение происходит незаметно.

Если говорить о практических последствиях, то они могут быть весьма серьёзными. Помимо прямых финансовых потерь, компании сталкиваются с риском репутационных потерь. Представьте ситуацию: ваша команда выпускает популярное приложение, но в нём оказывается подменён адрес криптокошелька. Даже если вы быстро обнаружите проблему, доверие пользователей может быть серьёзно подорвано. В случае открытого исходного кода последствия могут быть ещё более масштабными, так как любая уязвимость может быть мгновенно замечена сообществом и использована злоумышленниками.

Что можно сделать для защиты? Специалисты рекомендуют разработчикам использовать безопасные каналы передачи файлов, проверять все внешние библиотеки и пакеты на наличие подозрительных изменений, а также применять автоматизированные инструменты для мониторинга изменений в коде. Важно проводить регулярные проверки всех криптокошельков, связанных с проектом, и быть внимательными к любым необычным транзакциям.

Что делать пользователю приложений и инвестору

В новости основное внимание уделено разработчикам, но пользователи приложений и владельцы криптовалютных кошельков тоже должны быть осторожны. Даже если вы не являетесь разработчиком, вы можете столкнуться с последствиями таких атак: зараженные приложения могут попасть в App Store или другие магазины.

Советы для пользователей:

- Проверяйте официальные источники. Загружайте приложения только из проверенных магазинов и обращайте внимание на отзывы и рейтинг.

- Регулярно обновляйте приложения. Разработчики выпускают патчи безопасности, и своевременное обновление снижает риск.

- Используйте отдельные кошельки для разных целей. Если вы храните крупные суммы, держите их в кошельках, которые не связаны с тестированными приложениями.

- Будьте внимательны к транзакциям. Любые подозрительные действия должны стать сигналом к проверке адреса и источника перевода.

Таким образом, проблема касается не только разработчиков, но и конечных пользователей, особенно тех, кто активно пользуется криптовалютой. Это серьёзный сигнал для всего сообщества: безопасность должна быть на всех уровнях — от разработки до использования.

Добавить комментарий